Il gruppo hacker Worok usa la steganografia per nascondere malware nei file PNG

Un gruppo hacker di alto profilo, che prende di mira realtà governative, utilizza una tecnica per nascondere frammenti di malware all'interno di immagini PNG

di Andrea Bai pubblicata il 11 Novembre 2022, alle 08:31 nel canale WebUn gruppo hacker identificato con il nome di "Worok" ha ideato una tecnica per occultare malware all'interno di immagini PNG così da poter compromettere un sistema senza innescare alcun allarme. La scoperta è stata fatta dai ricercatori di sicurezza di Avast, grazie ad un precedente lavoro di ESET che per prima ha individuato l'attività di Worok all'inizio di settembre.

Durante le indagini di ESET è emerso come Worok abbia preso di mira bersagli di alto profilo, tra cui realtà governative nel Medio Oriente, in Sud-Est asiatico e in Sud Africa. Al momento delle analsi di ESET, però, era stato difficile riuscire a far luce sulle modalità e tecniche di attacco del gruppo hacker.

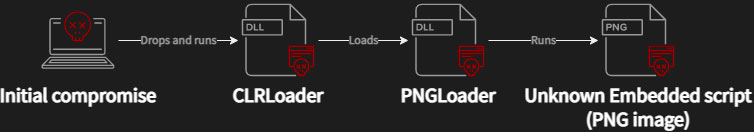

Partendo dagli elementi emersi durante le analisi di ESET, Avast ha portato avanti il lavoro riuscendo a confermare quanto ipotizzato in precedenza, e cioè l'uso di immagini PNG come vettore di attacco. Al momento resta ignoto il metodo che Worok usa per violare la sicurezza della rete, ma Avast ritiene che vi sia un'elevata probabilità di impiego di tecniche di sideloading DDL per eseguire CRLLoader.

Una volta che gli aggressori sono riusciti a violare la rete, tramite CRLLoader viene caricata una seconda DLL, PNGLoader, che avrà il compito di estrarre le informazioni nascoste nei file PNG ed assemblarle per costruire due eseguibili.

Il codice dannoso viene nascosto all'interno dei file PNG utilizzando tecniche di steganografia, così che le immagini appaiano come tali quando sono visualizzate con strumenti ordinari. Nel caso particolare del malware di Worok la tecnica utilizzata prende il nome di Least Significant Bit Encoding e si basa sull'inserimento di piccoli frammenti di codice nei bit meno importanti dei pixel d'immagine.

Una volta che il codice è stato estratto e assemblato, sulla macchina presa di mira si trovano eseguibili che consentono di sottrarre informazioni e inviarle in forma di archivio in un account Dropbox controllato da Worok.

Avast osserva che gli strumenti che sono stati osservati durante le analisi non sono liberamente disponibili sulla rete, e sono quindi probabilmente ad utilizzo esclusivo di Worok.

Lenovo ThinkPad X9-14 Aura Edition: leggero e sottile per i professionisti

Lenovo ThinkPad X9-14 Aura Edition: leggero e sottile per i professionisti REDMAGIC 10 Air: potenza da gaming in un corpo leggero e moderno. Recensione

REDMAGIC 10 Air: potenza da gaming in un corpo leggero e moderno. Recensione Insta360 X5: è sempre la regina delle action cam a 360 gradi. Recensione

Insta360 X5: è sempre la regina delle action cam a 360 gradi. Recensione Intel fa retromarcia: Intel Capital non diventerà indipendente

Intel fa retromarcia: Intel Capital non diventerà indipendente Phanteks Evolv X2: l'iconico case cambia e mette tutto in mostra

Phanteks Evolv X2: l'iconico case cambia e mette tutto in mostra Grizzly Lake: Intel porterà chip fino 32 core sulle automobili?

Grizzly Lake: Intel porterà chip fino 32 core sulle automobili? SK hynix continua a macinare numeri record grazie al boom dell'IA e NVIDIA

SK hynix continua a macinare numeri record grazie al boom dell'IA e NVIDIA Windows 11 24H2 fa emergere un bug vecchio di 20 anni in GTA: San Andreas. Sparisce l'idrovolante Skimmer

Windows 11 24H2 fa emergere un bug vecchio di 20 anni in GTA: San Andreas. Sparisce l'idrovolante Skimmer FBC: Firebreak, lo spin-off co-op di Control, uscirà a giugno

FBC: Firebreak, lo spin-off co-op di Control, uscirà a giugno Intel: il nuovo CEO annuncia azioni forti, ma per ora nessun licenziamento di massa

Intel: il nuovo CEO annuncia azioni forti, ma per ora nessun licenziamento di massa La missione Shenzhou-20 ha effettuato il docking con la stazione spaziale cinese Tiangong

La missione Shenzhou-20 ha effettuato il docking con la stazione spaziale cinese Tiangong Xbox Cloud Gaming arriva sulle TV LG: verifica se il tuo televisore è compatibile

Xbox Cloud Gaming arriva sulle TV LG: verifica se il tuo televisore è compatibile Stellantis: batterie allo stato solido in arrivo il prossimo anno, ricarica in 18 minuti

Stellantis: batterie allo stato solido in arrivo il prossimo anno, ricarica in 18 minuti Effetto dazi, Logitech alza i prezzi fino al 25% negli USA: non è la sola tra aumenti e fuga

Effetto dazi, Logitech alza i prezzi fino al 25% negli USA: non è la sola tra aumenti e fuga Fondazione Carisbo entra in BI-REX. Obiettivo: accelerare e incubare startup

Fondazione Carisbo entra in BI-REX. Obiettivo: accelerare e incubare startup Dal 20 giugno 2025 arriva l'eco-label UE su smartphone e tablet: cosa cambia per i consumatori e venditori

Dal 20 giugno 2025 arriva l'eco-label UE su smartphone e tablet: cosa cambia per i consumatori e venditori Ionity installerà le prime colonnine Megawatt dell'italiana Alpitronic

Ionity installerà le prime colonnine Megawatt dell'italiana Alpitronic

7 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoSe tutte queste energie e capacità le dedicassero alla collettività sarebbe un mondo migliore.

Se tutte queste energie e capacità le dedicassero alla collettività sarebbe un mondo migliore.

Non è nemmeno così esagerata come tecnica, nascondono un programma nel bit meno significativo di ogni pixel e poi lo decodificano sono in parti (per non avere in memoria qualcosa di rilevabile dall'antivirus). Fare la scansione sui png è inutile, ma una volta noti gli algoritmi di clrloader e pngloader qualsiasi antivirus potrà bloccarli (in particolare il pngloader deve utilizzare algoritmi simili a quelli dei debugger per far eseguire codice esterno, e penso sia rilevabile anche se da sviluppatore temo i falsi allarmi)

Se tutte queste energie e capacità le dedicassero alla collettività sarebbe un mondo migliore.

Pura utopia.

E' nella natura stessa dell'essere umano sopraffare e cercare di fregare gli altri ... anche tra le persone più oneste c'è chi cade in tentazione quando capita l'occasione giusta.

Non per niente esiste il noto proverbio L'occasione fa l'uomo ladro

E' nella natura stessa dell'essere umano sopraffare e cercare di fregare gli altri ... anche tra le persone più oneste c'è chi cade in tentazione quando capita l'occasione giusta.

Non per niente esiste il noto proverbio L'occasione fa l'uomo ladro

Un conto è una volta ogni tanto, per l'appunto l'occasione, un conto è proprio farlo di mestiere !

Segati sui Jpeg così risparmi anche spazio...

Scherzi a parte no, da quello che ho capito non è proprio così, aprire le immagini non fa alcuna differenza ne è pericoloso, dato che quando apri tali png con il tuo visualizzatore di immagini appariranno semplicemente come immagini normali... tuttavia quando è il programma malevolo ad aprirle a tua insaputa dentro ci troverà le informazioni per compiere gli attacchi:

Insomma come un ladro che nasconde le sue attrezzature da scasso in un luogo insospettabile, che so, il solaio di un convento, quando la polizia (antivairus) perquisisce casa sua non nota nulla di sospetto, poi il ladro quando a bisogno delle sue attrezzatture gli basta recuperarle nel convento e fare i suoi attacchi...

Credo che un esempio più concreto potrebbe essere un gioco scaricato da internet, nell'exe c'è il virus, ma parte del suo codice sono nascosti all'interno dei file PNG del gioco... quando lanci l'exe il virus prima andrà ad aprile la dll che gli serve per leggere i file png e poi andrà a recuperare "gli strumenti da scasso" nascosti nei file png...

Non è così, a meno di falle nel lettore PNG. Ho letto velocemente, anche i commenti e mi pare di capire che la PNG sia solo il contenitore del malware. Poi hai bisogno di qualcuno che prenda quelle informazioni codificate e le riassembli per eseguirle.

Comunque, niente di nuovo sotto il sole, l'eterna lotta tra bene e male

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".