WD MyBook Live: la cancellazione di massa frutto di una falla 0-Day

Il grave episodio della scorsa settimana non è frutto di una vulnerabilità nota, ma di una falla zero-day e, forse, anche di una competizione tra hacker

di Andrea Bai pubblicata il 30 Giugno 2021, alle 15:27 nel canale StorageWestern Digital

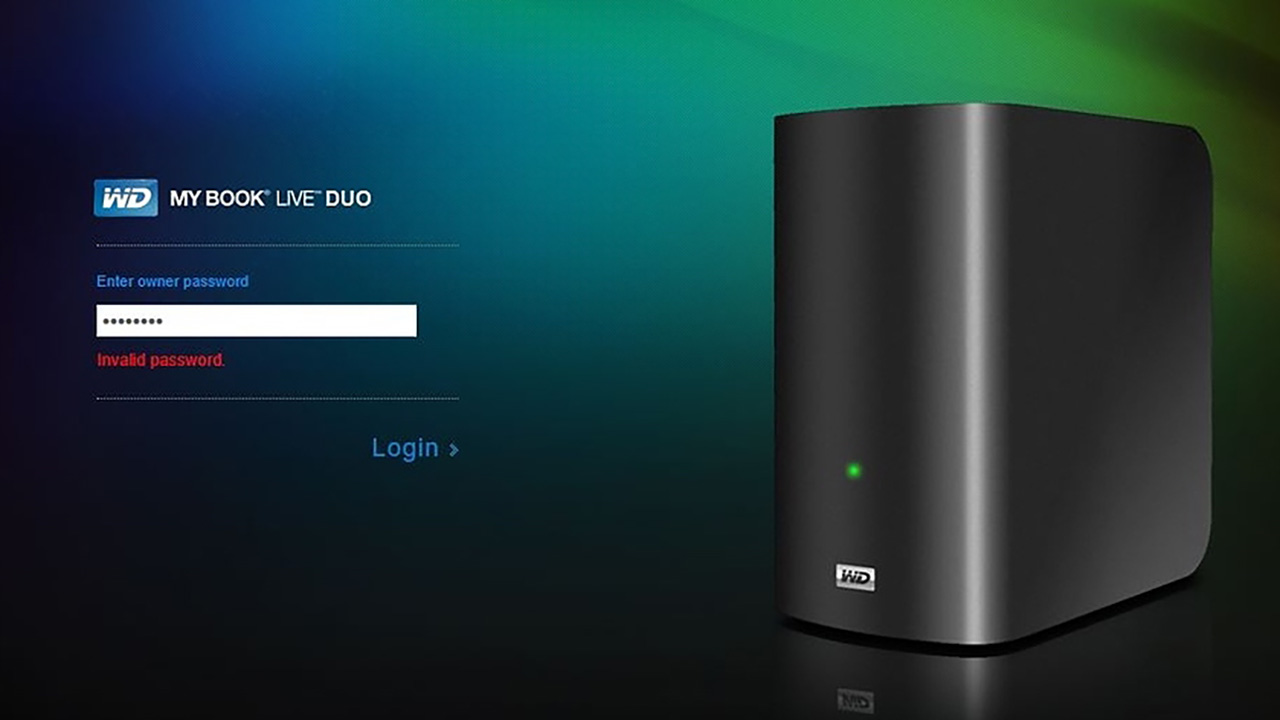

Il brutto episodio della cancellazione di massa dei dati presenti sui dispositivi di archiviazione Western digital MyBook Live avvenuta la scorsa settimana è stato frutto dello sfruttamento non solo di una vulnerabilità già nota fin dal 2018, ma anche di un secondo bug di sicurezza che ha permesso agli hacker di eseguire un ripristino delle impostazioni di fabbrica da remoto e senza che si rendesse necessaria l'immissione di una password.

Si tratta di un bug di particolare gravità perché ha permesso di cancellare in maniera tutto sommato semplice un volume complessivo nell'ordine di grandezza dei petabyte di dati di proprietà degli utenti. La vulnerabilità non documentata risiedeva in un file denominato "system_factory_restore", il quale contiene uno script PHP che ha il compito di eseguire il ripristino del dispositivo alla configurazione predefinita, cancellando al contempo tutti i dati memorizzati sul dispositivo. Solitamente questo genere di funzionalità viene protetto da password, così da prevenire che i dispositivi esposti su Internet possano essere ripristinati solamente dal legittimo proprietario e non da eventuali malintenzionati.

Tuttavia, come detto, lo script che si occupa di gestire tale funzionalità non prevede l'inserimento di una password. O meglio: in origine lo prevedeva ma a quanto pare uno sviluppatore ha annullato questo controllo di autenticazione. Per dirla nel gergo degli sviluppatori, le linee di codice che stabilivano la protezione con password sono state "commentate", cioè vi è stato apposto il doppio carattere / all'inizio della riga trasformandole appunto in un commento e non in una linea di codice funzionale.

Quanto successo la scorsa settimana è quindi frutto di due diversi tipi di vulnerabilità: la già nota CVE-2018-18472 (che consente l'accesso di root al dispositivo) e questa nuova falla 0-day mai documentata. Western Digital ha confermato che in alcune situazioni le vulnerabilità sono risultate sfruttate una dopo l'altra, ma a questo punto non è chiaro per quale motivo. Se gli hacker, infatti, avessero già ottenuto l'accesso root completo sfruttando la vulnerabilità CVE-2018-18472, per quale motivo avrebbero dovuto usare anche questa seconda falla di sicurezza?

Western Digital ha potuto riscontrare come alcuni dei dispositivi My Book Live compromessi utilizzando la nota vulnerabilità CVE-2021-18472 sono stati infettati da un malware chiamato .nttpd,1-ppc-be-t1-z, che è stato scritto per essere eseguito sull'hardware PowerPC utilizzato dai dispositivi My Book Live e che rende i dispositivi parte di una botnet chiamata Linux.Ngioweb. Perché mai dover vanificare un arruolamento di massa in una botnet con il successivo ripristino dei dispositivi? E, soprattutto, perché farlo usando un'altra vulnerabilità quando già si dispone di un accesso di root? La teoria più plausibile è che il ripristino di massa sia stato condotto da un'altra mano, probabilmente un'entità rivale che ha cercato di prendere il controllo della botnet o sabotarla.

La scoperta di questa seconda vulnerabilità, tuttavia, rende i dispoisitivi My Book Live ancor meno sicuri rispetto a quanto già non fosse. La buona notizia è che la linea di prodotti My Cloud Live, che ha sostituito My Book Live, non è affetta da questo genere di problema in quanto il codice di base è diverso.

Per ulteriori approfondimenti si rimanda alle indicazioni ufficiali fornite da Western Digital, pubblicate a questa pagina.

Lenovo ThinkPad X9-14 Aura Edition: leggero e sottile per i professionisti

Lenovo ThinkPad X9-14 Aura Edition: leggero e sottile per i professionisti REDMAGIC 10 Air: potenza da gaming in un corpo leggero e moderno. Recensione

REDMAGIC 10 Air: potenza da gaming in un corpo leggero e moderno. Recensione Insta360 X5: è sempre la regina delle action cam a 360 gradi. Recensione

Insta360 X5: è sempre la regina delle action cam a 360 gradi. Recensione Intel fa retromarcia: Intel Capital non diventerà indipendente

Intel fa retromarcia: Intel Capital non diventerà indipendente Phanteks Evolv X2: l'iconico case cambia e mette tutto in mostra

Phanteks Evolv X2: l'iconico case cambia e mette tutto in mostra Grizzly Lake: Intel porterà chip fino 32 core sulle automobili?

Grizzly Lake: Intel porterà chip fino 32 core sulle automobili? SK hynix continua a macinare numeri record grazie al boom dell'IA e NVIDIA

SK hynix continua a macinare numeri record grazie al boom dell'IA e NVIDIA Windows 11 24H2 fa emergere un bug vecchio di 20 anni in GTA: San Andreas. Sparisce l'idrovolante Skimmer

Windows 11 24H2 fa emergere un bug vecchio di 20 anni in GTA: San Andreas. Sparisce l'idrovolante Skimmer FBC: Firebreak, lo spin-off co-op di Control, uscirà a giugno

FBC: Firebreak, lo spin-off co-op di Control, uscirà a giugno Intel: il nuovo CEO annuncia azioni forti, ma per ora nessun licenziamento di massa

Intel: il nuovo CEO annuncia azioni forti, ma per ora nessun licenziamento di massa La missione Shenzhou-20 ha effettuato il docking con la stazione spaziale cinese Tiangong

La missione Shenzhou-20 ha effettuato il docking con la stazione spaziale cinese Tiangong Xbox Cloud Gaming arriva sulle TV LG: verifica se il tuo televisore è compatibile

Xbox Cloud Gaming arriva sulle TV LG: verifica se il tuo televisore è compatibile Stellantis: batterie allo stato solido in arrivo il prossimo anno, ricarica in 18 minuti

Stellantis: batterie allo stato solido in arrivo il prossimo anno, ricarica in 18 minuti Effetto dazi, Logitech alza i prezzi fino al 25% negli USA: non è la sola tra aumenti e fuga

Effetto dazi, Logitech alza i prezzi fino al 25% negli USA: non è la sola tra aumenti e fuga Fondazione Carisbo entra in BI-REX. Obiettivo: accelerare e incubare startup

Fondazione Carisbo entra in BI-REX. Obiettivo: accelerare e incubare startup Dal 20 giugno 2025 arriva l'eco-label UE su smartphone e tablet: cosa cambia per i consumatori e venditori

Dal 20 giugno 2025 arriva l'eco-label UE su smartphone e tablet: cosa cambia per i consumatori e venditori Ionity installerà le prime colonnine Megawatt dell'italiana Alpitronic

Ionity installerà le prime colonnine Megawatt dell'italiana Alpitronic

18 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoperdonami ma che commento è?

non so se hai letto TUTTO, ma si parla di una PASSWORD per il reset che non viene richiesta per colpa di un programmatore.

davvero vuoi dirmi che nei prodotti "economici" ci si può aspettare questo?

cioè la sicurezza di una PASSWORD tu la ritieni esclusiva dei prodotti di fascia alta??

non so se hai letto TUTTO, ma si parla di una PASSWORD per il reset che non viene richiesta per colpa di un programmatore.

davvero vuoi dirmi che nei prodotti "economici" ci si può aspettare questo?

cioè la sicurezza di una PASSWORD tu la ritieni esclusiva dei prodotti di fascia alta??

Nei prodotti economici puoi aspettarti questo e di più... vedi IP camera che NON richiedono dati per effettuare lo stream, o li richiedono "per finta".

Non c'entra nulla il prezzo del prodotto.

Lo stesso team facilmente lavora anche su fasce di prezzo più elevate.

E' evidente che sia un problema ingiustificabile.

E te lo dice uno che possiede nas Synology e Qnap.

cioè la sicurezza di una PASSWORD tu la ritieni esclusiva dei prodotti di fascia alta??

No, pure nei prodotti di fascia alta ci si può aspettare questo e altro

non so se hai letto TUTTO, ma si parla di una PASSWORD per il reset che non viene richiesta per colpa di un programmatore.

davvero vuoi dirmi che nei prodotti "economici" ci si può aspettare questo?

cioè la sicurezza di una PASSWORD tu la ritieni esclusiva dei prodotti di fascia alta??

Ha espresso male il concetto legandolo alla economicità del prodotto. A prescindere dal prezzo, un NAS non dovrebbe essere affacciato su internet. A maggior ragione i prodotti economici che non sono supportati nel lungo periodo (per cui una falla scoperta quando il prodotto è vecchio non verrà mai tappata !).

Per essere più precisi, ogni prodotto non previsto esplicitamente per affacciarsi su internet... non deve essere affacciato su internet. E per "essere previsto esplicitamente", intendo un qualcosa che:

1) abbia un supporto sul lungo periodo e

2) preveda un processo di sostituzione o eliminazione quando il supporto cessa.

Se 1) e 2) non sono garantiti va staccato. (E il contrario non è scontato)

Faccio un altro esempio: la mia macchina prevede il wifi. Le mie precedenti macchine sono durante anche 20 anni. Non riponendo fiducia nel fatto che il produttore garantisse il punto 1) ed io non garantivo il punto 2)... ho semplicemente disabilitato il wifi [*].

[*] Ok, il WiFi non è proprio (il selvaggio) internet, ma è sempre una "porta" a cui chiunque si può affacciare. Poi cosa una macchina ci faccia con il wifi sempre attivo è tutto da discutere...

Per essere più precisi, ogni prodotto non previsto esplicitamente per affacciarsi su internet... non deve essere affacciato su internet. E per "essere previsto esplicitamente", intendo un qualcosa che:

1) abbia un supporto sul lungo periodo e

2) preveda un processo di sostituzione o eliminazione quando il supporto cessa.

Se 1) e 2) non sono garantiti va staccato. (E il contrario non è scontato)

Faccio un altro esempio: la mia macchina prevede il wifi. Le mie precedenti macchine sono durante anche 20 anni. Non riponendo fiducia nel fatto che il produttore garantisse il punto 1) ed io non garantivo il punto 2)... ho semplicemente disabilitato il wifi [*].

[*] Ok, il WiFi non è proprio (il selvaggio) internet, ma è sempre una "porta" a cui chiunque si può affacciare. Poi cosa una macchina ci faccia con il wifi sempre attivo è tutto da discutere...

Scusami... ma allora il problema qui è dei produttori.

Se mi vendi un prodotto che PUO' essere visibili su internet, dopo sconsigliarne l'uso... è un po' un controsenso.

Link ad immagine (click per visualizzarla)

Per essere più precisi, ogni prodotto non previsto esplicitamente per affacciarsi su internet... non deve essere affacciato su internet. E per "essere previsto esplicitamente", intendo un qualcosa che:

1) abbia un supporto sul lungo periodo e

2) preveda un processo di sostituzione o eliminazione quando il supporto cessa.

Se 1) e 2) non sono garantiti va staccato. (E il contrario non è scontato)

Faccio un altro esempio: la mia macchina prevede il wifi. Le mie precedenti macchine sono durante anche 20 anni. Non riponendo fiducia nel fatto che il produttore garantisse il punto 1) ed io non garantivo il punto 2)... ho semplicemente disabilitato il wifi [*].

[*] Ok, il WiFi non è proprio (il selvaggio) internet, ma è sempre una "porta" a cui chiunque si può affacciare. Poi cosa una macchina ci faccia con il wifi sempre attivo è tutto da discutere...

Hai detto una serie di baggianate una dietro l'altra...

i NAS sono disegnati per internet, a meno che non parli di prodotti del 1990... e mi viene il dubbio che se ti durano le cose venti anni parliamo di funzionalità di cui non sei aggiornato.

il wifi non deve essere sempre acceso..... -> altra cosa antidiluviana... se il tuo problema è che ci sono porte in ascolto, quelle le hai sempre sia con i cavi che senza, basta che stai su internet...

Certo, capisco quello che vuoi dire ma non sono d'accordo. Non si parla di una cinesata, ma di un prodotto venduto in molte catene.

Il discorso è come per certi bug di smart TV fatti da multinazionali che fatturano miliardi, ma troppo tirchie per correggere vulnerabilità grosse come una casa. Dovrebbe esserci una authority che sanzioni le aziende con comportamenti così.

Quando avrai un lavoro e figli, voglio vedere se saprai essere così esperto su tutto ciò che ti circonda, dalla casa ai veicoli, dal dentista alla verdura che compri...la verità è che, onestamente, non si può dare la colpa al consumatore perché non è laureato in informatica. Non questa volta, almeno.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".