SuperCard X, il malware Android che sfrutta l’NFC per frodi contactless: come funziona la minaccia che colpisce l’Italia

SuperCard X è il nuovo malware-as-a-service che sfrutta l’NFC per rubare dati delle carte e consentire frodi contactless su POS e ATM, colpendo utenti Android tramite sofisticate tecniche di ingegneria sociale e restando invisibile agli antivirus

di Andrea Bai pubblicata il 22 Aprile 2025, alle 09:41 nel canale SicurezzaAndroid

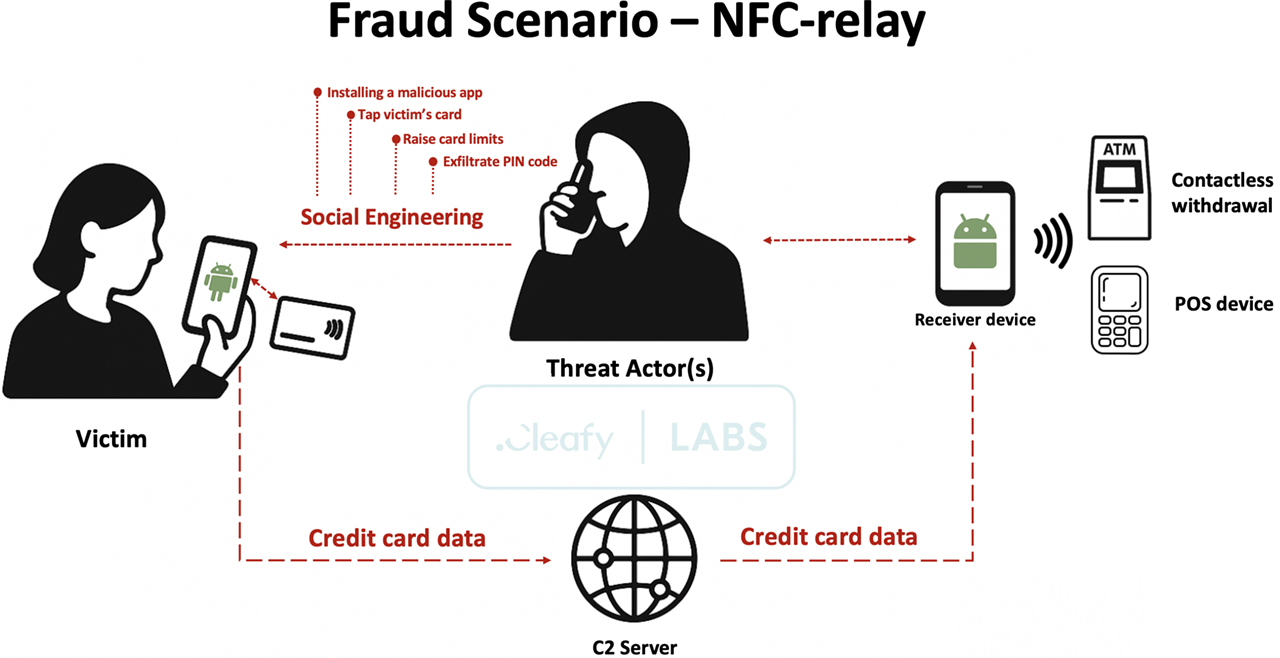

SuperCard X è il nome di una delle più recenti minacce rivolte agli utenti Android, in particolare in Italia, dove sono già stati segnalati diversi casi: si tratta di una piattaforma malware-as-a-service (MaaS) gestita da attori cinesi, che permette di condurre attacchi relay NFC per sottrarre dati delle carte di pagamento e utilizzarli per transazioni fraudolente su POS e sportelli ATM. Il funzionamento di SuperCard X si basa su una catena di attacco che unisce capacità di ingegneria sociale, tecniche di phishing e sfruttamento delle vulnerabilità del modulo NFC degli smartphone Android. Tutto viene orchestrato tramite una struttura modulare e servizi di supporto agli affiliati diffusi su canali Telegram.

Fonte: Cleafy

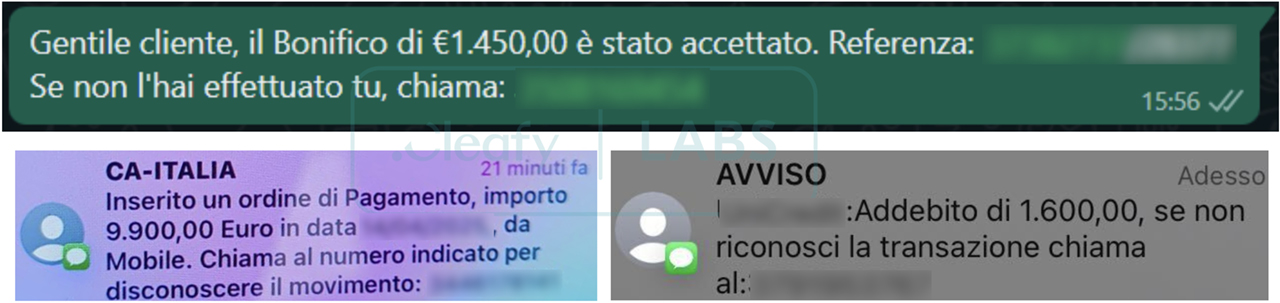

Il primo passo dell'attacco, come indicato dall'analisi di Cleafy, è l’invio di SMS o messaggi WhatsApp che simulano comunicazioni ufficiali da parte dell'istituto banca della vittima. Nel messaggio viene comunicata una presunta attività sospetta sul conto, allo scopo di allarmare l'utente, e invita a chiamare un numero per risolvere la situazione. Se l'utente cade nel tranello, entra in contatto con un finto operatore che lo induce a fornire dati sensibili come numero della carta e PIN, e lo istruisce a rimuovere eventuali limiti di spesa tramite l’app di home banking. Questa fase prende il nome di Telephone-Oriented Attach Delivery, ed è una tecnica di ingegneria sociale che viene spesso utilizzata in truffe di vario genere: indurre l'utente a credere di avere a che fare con una persona di fiducia per portarlo ad abbassare il livello di diffidenza.

La vittima viene poi convinta ad installare un'applicazione apparentemente innocua, spesso presentata come strumento di verifica o sicurezza, ma che in realtà contiene il malware SuperCard X. Una particolarità di quest'app è quella di richiedere pochissime autorizzazioni, allo scopo di evitare di generare sospetti nell'utente, a parte quella per l'accesso al modulo NFC. La richiesta di poche autorizzazioni permette inoltre al malware di passare più facilmente inosservato ai sistemi di sicurezza.

Fonte: Cleafy

Una volta che l'app viene installata, convince l'utente ad appoggiare la propria carta di pagamento sullo smartphone allo scopo di eseguire una presunta verifica: in questo modo il malware legge i dati della carta dal chip NFC della stessa, inviandoli in tempo reale agli attaccanti utilizzando un'infrastruttura di comando e controllo che risulta protetta da meccanismi di autenticazione avanzati, allo scopo di rendere ostica l'intercettazione e l'analisi del traffico da parte dei ricercatori di sicurezza o delle forze dell'ordine.

I dati della carta di credito inviati agli attaccanti vengono usati per emulare una carta virtuale che, grazie ad una serie di accorgimenti particolarmente ingegnosi e sofisticati che coinvolgono i messaggi ATR - Answer To Reset, la carta emulata viene riconosciuta come autentica dai terminali POS e dagli sportelli ATM (Bancomat), consentendo l'esecuzione di pagamenti contactless e prelievi di denaro. Le transazioni effettuate in questo modo sono generalmente di piccolo importo, così da non destare sospetti nei sistemi antifrode bancari, non innescare notifiche e segnalazioni all'utente, e risultare difficilmente revocabili, poiché appaiono come operazioni legittime e immediate.

Un elemento che rende SuperCard X particolarmente insidioso è la sua capacità di eludere i sistemi di rilevamento: il malware, infatti, non risulta attualmente segnalato da alcun motore antivirus su VirusTotal. Questa invisibilità è dovuta sia alla richiesta di permessi minimi, sia all’assenza di funzionalità aggressive come overlay o intercettazione degli SMS, tipiche di altri trojan bancari. Inoltre, la struttura del servizio MaaS permette agli affiliati di generare versioni personalizzate dell’applicazione, adattate a specifiche aree geografiche o esigenze operative, rendendo ancora più difficile l’identificazione e il blocco delle campagne.

Dal punto di vista tecnico, SuperCard X presenta forti analogie con progetti open source come NFCGate e la sua variante malevola NGate, già utilizzati per attacchi simili in Europa. Il codice riutilizzato e la modularità della soluzione testimoniano un’elevata maturità tecnica e una profonda conoscenza dei protocolli smartcard, oltre a una strategia commerciale evoluta che offre supporto diretto agli “affiliati” tramite canali Telegram, tutorial e aggiornamenti continui.

Quando si ricevono messaggi di questo genere, la prima cosa da fare è evitare di perdere la calma e successivamente ricontattare il proprio istituto bancario tramite i canali ufficiali del supporto clienti, evitando di cliccare link o numeri presenti nel messaggio stesso.

Lenovo ThinkPad X9-14 Aura Edition: leggero e sottile per i professionisti

Lenovo ThinkPad X9-14 Aura Edition: leggero e sottile per i professionisti REDMAGIC 10 Air: potenza da gaming in un corpo leggero e moderno. Recensione

REDMAGIC 10 Air: potenza da gaming in un corpo leggero e moderno. Recensione Insta360 X5: è sempre la regina delle action cam a 360 gradi. Recensione

Insta360 X5: è sempre la regina delle action cam a 360 gradi. Recensione Intel: il nuovo CEO annuncia azioni forti, ma per ora nessun licenziamento di massa

Intel: il nuovo CEO annuncia azioni forti, ma per ora nessun licenziamento di massa La missione Shenzhou-20 ha effettuato il docking con la stazione spaziale cinese Tiangong

La missione Shenzhou-20 ha effettuato il docking con la stazione spaziale cinese Tiangong Xbox Cloud Gaming arriva sulle TV LG: verifica se il tuo televisore è compatibile

Xbox Cloud Gaming arriva sulle TV LG: verifica se il tuo televisore è compatibile Stellantis: batterie allo stato solido in arrivo il prossimo anno, ricarica in 18 minuti

Stellantis: batterie allo stato solido in arrivo il prossimo anno, ricarica in 18 minuti Effetto dazi, Logitech alza i prezzi fino al 25% negli USA: non è la sola tra aumenti e fuga

Effetto dazi, Logitech alza i prezzi fino al 25% negli USA: non è la sola tra aumenti e fuga Fondazione Carisbo entra in BI-REX. Obiettivo: accelerare e incubare startup

Fondazione Carisbo entra in BI-REX. Obiettivo: accelerare e incubare startup Dal 20 giugno 2025 arriva l'eco-label UE su smartphone e tablet: cosa cambia per i consumatori e venditori

Dal 20 giugno 2025 arriva l'eco-label UE su smartphone e tablet: cosa cambia per i consumatori e venditori Ionity installerà le prime colonnine Megawatt dell'italiana Alpitronic

Ionity installerà le prime colonnine Megawatt dell'italiana Alpitronic Realme GT7 ufficiale: specifiche da top di gamma a un prezzo super competitivo

Realme GT7 ufficiale: specifiche da top di gamma a un prezzo super competitivo Firefly arriva in Europa: si parte da 23.500 euro

Firefly arriva in Europa: si parte da 23.500 euro GeForce RTX 50: se avete acquistato una Gigabyte, controllate che il gel termico non stia colando

GeForce RTX 50: se avete acquistato una Gigabyte, controllate che il gel termico non stia colando 11 bit studios ha annunciato Frostpunk 1886: un remake in UE5 che andrà oltre la grafica

11 bit studios ha annunciato Frostpunk 1886: un remake in UE5 che andrà oltre la grafica Con NUS Enterprise Volume Agreement Nutanix semplifica la gestione di grandi volumi di dati

Con NUS Enterprise Volume Agreement Nutanix semplifica la gestione di grandi volumi di dati  STMicroelectronics: risultati in calo nel primo trimestre 2025, ma il CEO resta fiducioso nella ripresa

STMicroelectronics: risultati in calo nel primo trimestre 2025, ma il CEO resta fiducioso nella ripresa

14 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoSpero mi arrivi il messaggio...voglio divertirmi a chiamarli di persona e dargli corda !

Il più bello è stato su X dove uno mi contatta dicendomi che aveva vinto 5 milioni di $ alla lotteria e voleva darne via 1 milione a botte di 5000 $ a chi gli rispondeva su X.

Non me lo sono fatto dire due volte. Continua a chiedermi se voglio o no i suoi 5000 $.

Il più bello è stato su X dove uno mi contatta dicendomi che aveva vinto 5 milioni di $ alla lotteria e voleva darne via 1 milione a botte di 5000 $ a chi gli rispondeva su X.

Non me lo sono fatto dire due volte. Continua a chiedermi se voglio o no i suoi 5000 $.

Si è un continuo nei vari social...tutte bande organizzate...

A tal proposito. Ho visto vari documentari sulle Scam City...ora non credo che tutti quelli che sono coinvolti in queste truffe vengano da li...molti saranno anche nostri concittadini che campano allo stesso modo...però veramente mi si è aperto un mondo. Sapevo che erano organizzati e tutto...ma così...vere e proprie città costruite con l'assenzo più o meno esplicito delle varie nazioni ospitanti...mi ha toccato (in negativo).

Sarà che sono vecchio stampo, "Metodo Persiano" per chi ruba, via le manine con un colpo netto...

...in che senso ?

Se non abiliti niente al di fuori dell'ambiente nativo apple i rischi rimarranno i medesimi. Senza polemica ovviamente.

Qui parliamo di gente che ricevendo un messaggio dal primo delinquente, clicca sul link o peggio li richiama !

Possono anche realizzare lo smartphone blindato che rispondi solo alle chiamate, mandi sms e apri la sola app dell'homebanking...ma fino a che non ci sarà cultura informatica vera e propria, specie nelle fasce a rischio, sarà tutto inutile.

E trovi d'accordo pure me.

Ma ormai c'è...ci sarà...ci sarebbe ! Mettiamola come vogliamo.

Ribadisco anche non ci fosse stato, qui siamo ai livelli di "il figlio ha avuto l'incidente, mando l'incaricato a ritirare 4000€ per la "cauzione"" e il nonnino o nonnina spaventata tira via dal materasso i soldi per pagare.

Se dopo Wanna Marchi la gente non ha ancora "imparato la lezione" - che la truffa e la fregatura sono sempre dietro l'angolo - non sarà certo un controllo in più o in meno a salvarli. E lo scrivo con dispiacere.

Nemmeno prima dell'invenzione dello smartphone, oppure del NFC, o dell'online banking, esistevano questi pericoli...

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".