Sensori di impronte digitali ''ingannati'' 8 volte su 10! Ecco l'esperimento di Cisco Talos

I ricercatori di sicurezza di Cisco Talos hanno affrontato un complesso esperimento per verificare il grado di sicurezza dei lettori di impronte digitali e hanno scoperto che...

di Andrea Bai pubblicata il 10 Aprile 2020, alle 18:01 nel canale SicurezzaCisco

Per un periodo di tempo abbastanza prolungato le impronte digitali sono state usate come base per lo sviluppo di sistemi di autenticazione e sicurezza biometrici per risorse particolarmente importanti, per l'accesso ad aree riservate, per la protezione di asset strategici in generale nell'ambito governativo, militare e aziendale.

Uno scenario che è mutato in maniera significativa dal 2013 con l'introduzione di TouchID di Apple: sebbene sistemi di autenticazione biometrica basati su impronte digitali fossero disponibili a livello consumer già da qualche tempo, su dispositivi selezionati, è al debutto di iPhone 5S che si deve la loro diffusione sulla quasi totalità degli smartphone, e quindi la loro disponibilità al pubblico più ampio. Il pubblico ha immediatamente apprezzato questi sistemi (poi in seguito affiancati e/o in parte soppiantati da quelli basati sul riconoscimento facciale) perché più pratici da sfruttare invece che dover inserire una password o un pin ogni volta in cui è necessario autenticarsi.

Sebbene poi gli hacker siano riusciti a violare TouchID con un'impronta digitale artefatta nel giro di 48 ore dal lancio di iPhone 5S, l'autenticazione basata su impronta digitale è divenuta in generale negli ultimi anni più robusta tanto che oggi i sistemi di impronte digitali sono largamente considerati un'alternativa sicura alle password. Sicura ma quanto e per chi?

E' la divisione di sicurezza di Cisco, Talos, a lanciare l'allarme: i sistemi di impronte digitali potrebbero non essere adatti per tutti e nello specifico per coloro i quali potrebbero essere bersagli di interesse per attaccanti supportati da governi o figure ben finanziate e determinate nel raggiungere i propri scopi.

Il gruppo dei ricercatori Talos si è preoccupato quindi di mettere alla prova i sistemi di autenticazione basati su impronte digitali messi a disposizione da Apple, Microsoft, Samsung, Huawei e tre produttori di lucchetti "smart", scoprendo che in media le impronte digitali artefatte riescono ad ingannare questi sensori quasi l'80% delle volte.

I risultati delle analisi di Talos sono stati ottenuti dopo svariati mesi di duro lavoro, con oltre 50 stampi di impronte digitali creati prima di realizzarne uno adatto all'uso. Lo studio sottolinea comunque come i presupposti dell'attacco - che richiede anzitutto la possibilità di ottenere una chiara immagine dell'impronta digitale del bersaglio e ovviamente anche l'accesso fisico al dispositivo - lo rendano pericoloso solo se portato avanti da qualcuno di veramente molto determinato e motivato da interessi economici o spionistici.

Prima di illustrare il lavoro dei ricercatori, è bene fare un piccolo passo indietro per sintetizzare cosa accade nel processo di autenticazione di un'impronta digitale, che si può in realtà dividere in due fasi: la prima è la scansione dell'impronta digitale, e la seconda è l'analisi che compara l'impronta appena scansionata con quella registrata nella fase di set-up del sistema. Alcuni dispositivi fanno uso di un firmware che opera direttamente nel sensore per compiere l'operazione di analisi e comparazione, mentre altri si affidano interamente al sistema operativo. Windows Hello integrato in Windows 10, per esempio, effettua l'analisi di confronto dal sistema operativo, sulla base di Biometric Devices Design Guide di Microsoft.

Per quanto riguarda le operazioni di scansione dell'impronta, invece, questa può esere effettuata da tre tipologie di sensori. Quelli capacitivi sfruttano la conduzione elettrica per leggere la forma delle impronte basandosi sul fatto che solo le creste toccano il sensore, i sensori ottici leggono tramite un prisma l'immagine di un'impronta digitale sfruttando una fonte di luce che illumina le creste a contatto con il lettore, infine i sensori ad ultrasuoni emettono un impulso ad ultrasuoni che genera eco differenti tra creste e valli e che vengono poi registrate dal sensore stesso.

Professione: cacciatore e falsario di impronte digitali

Chiarito ciò, passiamo al lavoro dei ricercatori i quali hanno stabilito tre diverse tecniche per catturare l'impronta digitale di un ipotetico bersaglio. La prima è la "raccolta" diretta, che presuppone imprimere l'impronta digitale del bersaglio su un piccolo cubetto di plastilina. In questo modo si ottiene un "negativo" che consente abbastanza facilmente di realizzare una copia dell'impronta originale. La seconda tecnica prevede invece che il bersaglio prema un dito su un lettore di impronte, come quello in uso negli aeroporti per esempio, per catturare un'immagine bitmap dell'impronta. L'ultima tecnica è di catturare un'impronta lasciata su un bicchiere o un'altra superficie scattandone una foto.

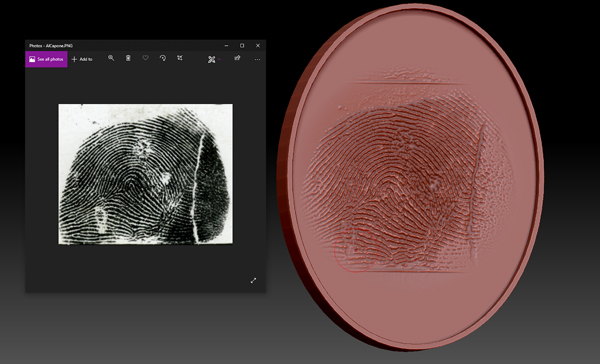

Le immagini delle impronte raccolte tramite un lettore o una fotografia hanno però bisogno di qualche piccolo lavoro di ottimizzazione perché possano essere adatte anche per i passi successivi. Nel caso del lettore di impronte sarà comunque necessario eseguire più letture, da fondere insieme per creare una immagine sufficientemente grande da cui poter realizzare un'impronta digitale realistica. Per le impronte fotografate, invece, bisogna procedere con un'elaborazione grafica atta ad incrementarne il contrasto. Per entrambi i casi i ricercatori hanno poi usato strumenti di digital sculpting, come ZBrush, per creare un modello tridimensionale sulla base dell'immagine bidimensionale.

Una volta ottenuto il modello tridimensionale, questo viene utilizzato per creare uno stampo: per realizzarlo sono state usate due stampanti 3D con risoluzione di 25 e 50 micron: la prima, ovviamente più accurata, impiega un'ora per realizzare un singolo stampo. La seconda richiede circa metà tempo, ma è meno precisa. E' importante che le dimensioni siano molto precise: una variazione in eccesso o in difetto anche solo dell'1% non consentirebbe all'impronta di essere riconosciuta come corretta. Questa particolarità impone un processo abbastanza complicato perché lo stampo deve essere trattato per conferirgli rigidità e rimuovere elementi non voluti, e il trattamento di solito causa una contrazione dello stampo stesso.

Per realizzare poi l'impronta vera e propria gli stampi vengono riempiti con silicone o con colle apposite e, perché il "clone" possa essere usato con i sensori capacitivi, viene miscelata anche polvere di alluminio e grafite per aumentare la conducibilità elettrica. Una volta che i ricercatori hanno finalmente creato un'impronta artificiale, l'hanno provata sui diversi sensori per verificare se viene riconosciuta congrua a quella registrata per sbloccare il dispositivo.

Windows 10 batte tutti: nessuna impronta artificiale lo inganna

Dopo numerosi test, quindi, i ricercatori sono riusciti a stabilire una casistica abbastanza variegata, con tassi di successo anche piuttosto elevati. Tra i dispositivi testati quelli che hanno più facilmente mostrato il fianco ai tentativi dei ricercatori sono stati il lucchetto smart AiCase e i telefoni Honor 7x di Huawei e Note 9 di Samsung: tutti questi sono stati tratti in inganno in tutti i tentativi. Con un tasso di successo superiore al 90% sono poi stati ingannati iPhone 8, MacBook Pro 2018 e Samsung S10. Sono invece parsi inviolabili cinque modelli di portatili con Windows 10 e due drive USB (Verbatim Fingerprint Secure e Lexar Jumpdrive F35) che non si sono piegati ad alcun tentativo.

Il motivo per cui i migliori risultati di questo test sono stati ottenuti con dispositivi Windows 10 è da riscontrare, secondo i ricercatori, nel fatto che gli algoritmi di comparazione di tutti questi sistemi si trovano nel sistema operativo, e per questo i risultati sono stati uguali su tutte le piattaforme. I ricercatori hanno comunque avvertito che ciò non significa necessariamente che i dispositivi Windows 10 e i driver USB siano più sicuri degli altri: "Con una maggior disponibilità economica, più risorse e un team dedicato è possibile scavalcare anche questi sistemi". Uno dei prodotti testati - Samsung Galaxy A70 - ha anch'esso registrato un tasso di successo dello 0%, ma i ricercatori hanno attribuito questo risultato alla difficoltà del dispositivo di riconoscere anche le impronte reali.

"Questo tasso di successo indica che abbiamo una probabilità molto elevata di riuscire a sbloccare qualsiasi dispositivo di quelli testati prima che ci chieda lo sblocco tramite PIN. I risultati mostrano che le impronte digitali sono sufficientemente adeguate per proteggere la privacy del cittadino medio se questi dovesse perdere il suo telefono. Ma nel caso in cui una persona rappresentasse un obiettivo sensibile di un attore di minaccia ben finanziato e ben motivato allora sarebbe opportuno non usare questo metodo di autenticazione" commentano i ricercatori Paul Rascagneres e Vitor Ventura di Talos.

E nel mondo reale?

Il fatto che il maggior tasso di successo sia stato ottenuto con l'impronta digitale realizzata da uno stampo ottenuto tramite blocco di plastilina, non significa necessariamente che questo possa essere il metodo più efficace nel caso di attacchi real-world, dal momento che richiede che l'avversario costringa in qualche modo il bersaglio a premere il dito contro un pezzo di plastilina. E', invece, più semplice riuscire a ottenere impronte da lettori o fotografando superfici può essere più semplice: per attaccanti di alto profilo ptorebbe essere semplice riuscire a recuperare impronte dai controlli di sicurezza degli aeroporti, oppure riuscire ad avere accesso ad un bicchiere o ad un altro oggetto toccato dal bersaglio. Un'altra possibilità è rappresentata dall'eventuale violazione di un database di impronte digitali - fatto già accaduto nel 2014 quando furono sottratti 5,6 milioni di set di impronte digitali dall'US Office of Personnel Management.

"La raccolta diretta è sempre l'opzione migliore perché si ha uno stampo direttamente sulla plastilina. Le dimensioni sono corrette e non abbiamo bisogno di usare una stampante 3D. E' l'approccio più efficiente. Gli altri due metodi funzionano, ma prevedibilmente con un minor tasso di successo" osservano i ricercatori.

Quel che è opportuno considerare, comunque, è che i ricercatori sono riusciti a rispettare i requisiti dell'attacco con un budget tuttavia abbastanza contenuto di appena 2000 dollari. "Fissare un budget relativamente basso ha avuto lo scopo di contornare uno scenario che fosse il più realistico possibile. Abbiamo determinato che se possiamo riuscire a compiere un attacco con un budget di 2000 dollari, allora è un'impresa ragionevolmente concretizzabile. Quel che abbiamo scoperto è che sebbene si possa tenere basso il costo, il processo di realizzare un'impronta realmente funzionante è davvero molto complesso ed oneroso in termini di tempo" precisano i ricercatori.

Il messaggio che si può desumere da questo esperimento non è che l'autenticazione tramite impronta digitale non sia sufficientemente robusta da fare affidamento. Al contrario: per la maggior parte delle persone e nella maggior parte delle situazioni è assolutamente adeguata per proteggere privacy e offrire un buon grado di sicurezza. E' in quei momenti in cui il rischio cresce temporaneamente che è consigliabile sfruttare altri metodi di autenticazione e, in ogni caso, ricordarsi sempre che l'autenticazione tramite impronta digitale non è del tutto infallibile.

"Qualsiasi tecnica per la copia di impronte digitali è estremamente difficile, rendendo le impronte digitali un metodo valido per il 95% della popolazione. Le persone che hanno un basso profilo di rischio e non devono preoccuparsi di attori di minaccia di alto profilo possono stare tranquilli. Il resto potrebbe essere esposto ad un rischio e potrebbe considerare l'uso di altre misure precauzionali" scrivono i ricercatori.

Lenovo ThinkPad X9-14 Aura Edition: leggero e sottile per i professionisti

Lenovo ThinkPad X9-14 Aura Edition: leggero e sottile per i professionisti REDMAGIC 10 Air: potenza da gaming in un corpo leggero e moderno. Recensione

REDMAGIC 10 Air: potenza da gaming in un corpo leggero e moderno. Recensione Insta360 X5: è sempre la regina delle action cam a 360 gradi. Recensione

Insta360 X5: è sempre la regina delle action cam a 360 gradi. Recensione Intel fa retromarcia: Intel Capital non diventerà indipendente

Intel fa retromarcia: Intel Capital non diventerà indipendente Phanteks Evolv X2: l'iconico case cambia e mette tutto in mostra

Phanteks Evolv X2: l'iconico case cambia e mette tutto in mostra Grizzly Lake: Intel porterà chip fino 32 core sulle automobili?

Grizzly Lake: Intel porterà chip fino 32 core sulle automobili? SK hynix continua a macinare numeri record grazie al boom dell'IA e NVIDIA

SK hynix continua a macinare numeri record grazie al boom dell'IA e NVIDIA Windows 11 24H2 fa emergere un bug vecchio di 20 anni in GTA: San Andreas. Sparisce l'idrovolante Skimmer

Windows 11 24H2 fa emergere un bug vecchio di 20 anni in GTA: San Andreas. Sparisce l'idrovolante Skimmer FBC: Firebreak, lo spin-off co-op di Control, uscirà a giugno

FBC: Firebreak, lo spin-off co-op di Control, uscirà a giugno Intel: il nuovo CEO annuncia azioni forti, ma per ora nessun licenziamento di massa

Intel: il nuovo CEO annuncia azioni forti, ma per ora nessun licenziamento di massa La missione Shenzhou-20 ha effettuato il docking con la stazione spaziale cinese Tiangong

La missione Shenzhou-20 ha effettuato il docking con la stazione spaziale cinese Tiangong Xbox Cloud Gaming arriva sulle TV LG: verifica se il tuo televisore è compatibile

Xbox Cloud Gaming arriva sulle TV LG: verifica se il tuo televisore è compatibile Stellantis: batterie allo stato solido in arrivo il prossimo anno, ricarica in 18 minuti

Stellantis: batterie allo stato solido in arrivo il prossimo anno, ricarica in 18 minuti Effetto dazi, Logitech alza i prezzi fino al 25% negli USA: non è la sola tra aumenti e fuga

Effetto dazi, Logitech alza i prezzi fino al 25% negli USA: non è la sola tra aumenti e fuga Fondazione Carisbo entra in BI-REX. Obiettivo: accelerare e incubare startup

Fondazione Carisbo entra in BI-REX. Obiettivo: accelerare e incubare startup Dal 20 giugno 2025 arriva l'eco-label UE su smartphone e tablet: cosa cambia per i consumatori e venditori

Dal 20 giugno 2025 arriva l'eco-label UE su smartphone e tablet: cosa cambia per i consumatori e venditori Ionity installerà le prime colonnine Megawatt dell'italiana Alpitronic

Ionity installerà le prime colonnine Megawatt dell'italiana Alpitronic

14 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoQuesto è il motivo principale per cui non ho mai utilizzato e mai utilizzerò l'autenticazione tramite dispositivi biometrici (oggi impronte e viso, domani -forse- anche voce, occhi, lunghezza del pisello, ecc.); se la password viene compromessa ci vuole un niente a cambiarla, ma se viene carpita (in qualsiasi modo) una caratteristica fisica sei fregato a vita...

Fonte?

Concordo con te. Anche se cìè da dire che tipicamente questi dispositivi "dovrebbero" memorizzare solo un hash e non la foto. Questo dovrebbe rendere difficile, se non impossibile, un reverse engineer. Sempre che non si inventino una raimbow table di impronte e/o dati biometrici.

Non c'è una fonte poinché non è così.

Trattandosi di un sensore 3D, devi applicare la foto ad un manichino appositamente costruito.

da incorniciare

Non sono un alternativa, perche' devi comunque impostare un PIN di sicurezza.

Se abito al piano terra, e' inutile comprare il portoncino blindato, se poi tengo le finestre aperte.

Con l'aggravante, che si tende ad impostare PIN semplici (perche' tanto uso l'impronta...) e quindi meno sicuri.

Trattandosi di un sensore 3D, devi applicare la foto ad un manichino appositamente costruito.

Lo so', voleva essere di stimolo per TedTurb0 a verificare le sue conoscenze prima di fare delle affermazioni con così tanta sicumera

Anche se le chiudi, parlo per esperienza...

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".