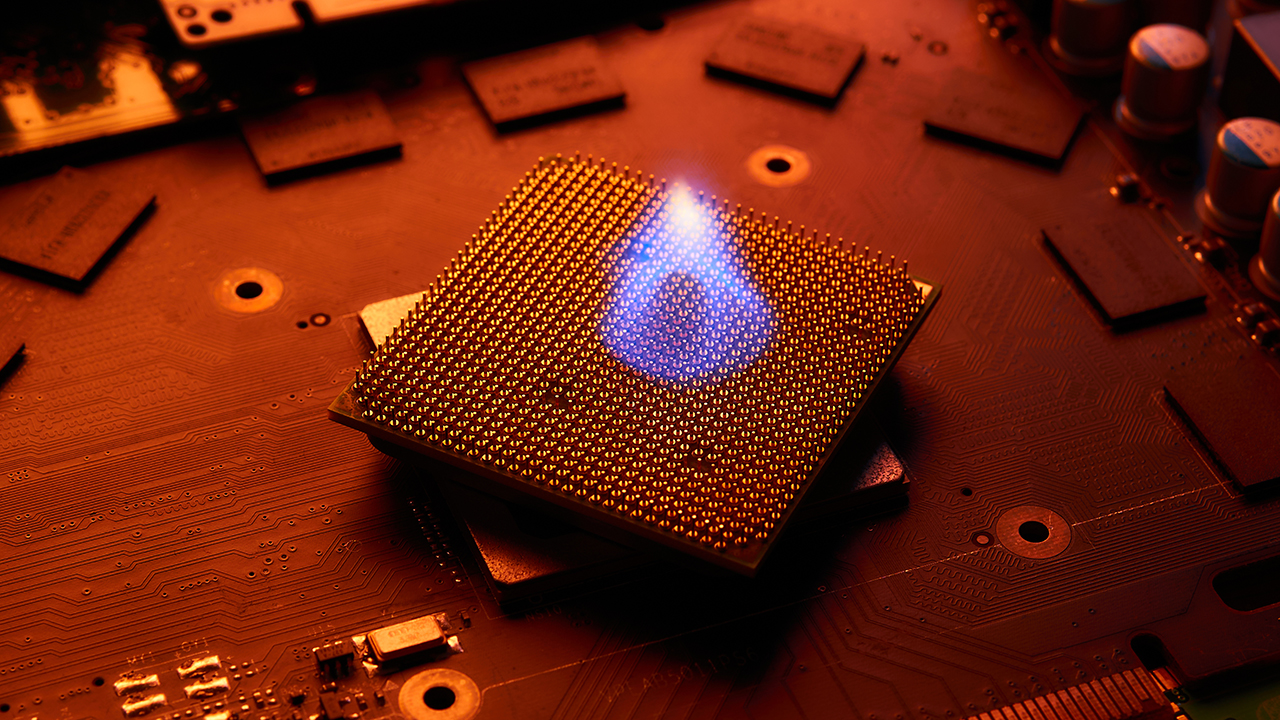

EntrySign, anche le CPU Zen 5 colpite dalla vulnerabilità di sicurezza scoperta da Google

AMD ha aggiornato il bollettino di sicurezza legato alla falla EntrySign scoperta da Google per aggiungere alla lista di CPU colpite anche le proposte di ultima generazione basate su architettura Zen 5. Un update del firmware è in distribuzione.

di Manolo De Agostini pubblicata il 10 Aprile 2025, alle 09:23 nel canale SicurezzaEPYCZenRyzenAMD

AMD ha aggiunto la sua ultima generazione di processori, basata su architettura Zen 5, alla lista dei chip vulnerabili al bug di sicurezza noto come EntrySign. L'exploit, scoperto dal team di sicurezza di Google e di cui vi avevamo parlato a marzo, consente agli utenti con privilegi di amministratore locale di caricare e installare microcodice personalizzato sulle CPU vulnerabili, modificandone potenzialmente il funzionamento a livello profondo. Sebbene tali aggiornamenti del microcodice non persistano dopo un riavvio della macchina, il problema non è meno importante.

La vulnerabilità riguarda il sistema di verifica delle firme digitali utilizzato da AMD per autenticare gli aggiornamenti del microcodice, ossia il livello più basso di istruzioni che regolano il funzionamento del processore. Il problema nasce dall'uso di AES-CMAC come funzione hash crittografica nel processo di verifica della firma.

CMAC è stato progettato come codice di autenticazione dei messaggi, non come funzione di hash sicura. I ricercatori di Google hanno scoperto che AMD ha utilizzato per anni una chiave di esempio pubblicata dal National Institute of Standards and Technology (NIST), e questo ha consentito loro di falsificare le firme e distribuire modifiche arbitrarie del microcodice.

Questo permette a chiunque abbia accesso amministrativo a un sistema di alterare il comportamento della CPU, con potenziali rischi per la sicurezza.

In un primo momento sembrava che EntrySign colpisse solo le CPU Zen dalla prima alla quarta generazione, sia in ambito consumer (Ryzen) che enterprise (EPYC). Ora, anche la nuovissima gamma Zen 5, composta dai processori Ryzen 9000 (Granite Ridge), EPYC 9005 (Turin), Ryzen AI 300 (Strix Halo, Strix Point, Krackan Point) e Ryzen 9000HX (Fire Range) è risultata vulnerabile.

Fortunatamente, AMD ha iniziato a distribuire aggiornamenti per le schede madri e piattaforme compatibili, quindi monitorate i siti dei produttori regolarmente nelle prossime settimane e scaricate il BIOS più recente per mettervi al sicuro.

REDMAGIC 10 Air: potenza da gaming in un corpo leggero e moderno. Recensione

REDMAGIC 10 Air: potenza da gaming in un corpo leggero e moderno. Recensione Insta360 X5: è sempre la regina delle action cam a 360 gradi. Recensione

Insta360 X5: è sempre la regina delle action cam a 360 gradi. Recensione Renault Emblème: la familiare del futuro elettrica, sostenibile e riciclabile

Renault Emblème: la familiare del futuro elettrica, sostenibile e riciclabile  Rilasciate nuove immagini di Marte catturate dal telescopio spaziale Hubble per celebrare il 35° anniversario

Rilasciate nuove immagini di Marte catturate dal telescopio spaziale Hubble per celebrare il 35° anniversario Project G-Assist Plug-In Builder: con l'IA di NVIDIA le funzionalità te le crei da solo

Project G-Assist Plug-In Builder: con l'IA di NVIDIA le funzionalità te le crei da solo Galaxy Watch Ultra gratis o scontato? Per Samsung basta camminare 200.000 passi

Galaxy Watch Ultra gratis o scontato? Per Samsung basta camminare 200.000 passi Ghost of Yotei, un nuovo trailer e una Collector's Edition. Arriverà su PS5 il 2 ottobre

Ghost of Yotei, un nuovo trailer e una Collector's Edition. Arriverà su PS5 il 2 ottobre FRITZ!Box 6860: banda larga ovunque grazie al 5G

FRITZ!Box 6860: banda larga ovunque grazie al 5G Tesla in crisi: crollano i profitti e Musk 'abbandona' il governo Trump

Tesla in crisi: crollano i profitti e Musk 'abbandona' il governo Trump NVIDIA DLSS: oltre 760 giochi utilizzano la tecnologia, quasi il doppio rispetto ad AMD FSR

NVIDIA DLSS: oltre 760 giochi utilizzano la tecnologia, quasi il doppio rispetto ad AMD FSR FRITZ!Box 4690: nuovo router con connettività Wi-Fi 7 e LAN 10 Gbit/s per casa e lavoro

FRITZ!Box 4690: nuovo router con connettività Wi-Fi 7 e LAN 10 Gbit/s per casa e lavoro Secondo docking e primo trasferimento di energia per i due satelliti della missione ISRO SpaDeX

Secondo docking e primo trasferimento di energia per i due satelliti della missione ISRO SpaDeX L'Aquila, auto elettriche, moto elettriche e e-bike costano meno: fino a 8.000 euro di incentivi locali

L'Aquila, auto elettriche, moto elettriche e e-bike costano meno: fino a 8.000 euro di incentivi locali Anthropic: tra un anno i dipendenti virtuali AI saranno realtà nelle aziende

Anthropic: tra un anno i dipendenti virtuali AI saranno realtà nelle aziende Social media e adolescenti: la battaglia invisibile per la salute mentale

Social media e adolescenti: la battaglia invisibile per la salute mentale Osservazione della terra: il modello di IA TerraMind di IBM ed ESA è ora open source

Osservazione della terra: il modello di IA TerraMind di IBM ed ESA è ora open source NVIDIA GeForce RTX 5060 Ti 8GB: inaccettabile secondo una recensione indipendente

NVIDIA GeForce RTX 5060 Ti 8GB: inaccettabile secondo una recensione indipendente

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".