Browser-in-the-Browser: ecco come funziona la tecnica di phishing per rubare account Steam

Gli account Steam vengono presi di mira da una campagna di phishing che induce la vittima a credere di avere a che fare con servizi legittimi tramite finestre fasulle all'interno del browser

di Andrea Bai pubblicata il 13 Settembre 2022, alle 11:31 nel canale SicurezzaSteam

Gli account Steam sono diventati il bersaglio preferenziale di una nuova campagna di hacking che fa uso di una particolare tecnica, chiamata Browser-in-the-Browser, per rubare le credenziali di accesso degli utenti.

E' Group-IB a dare l'allarme, con la pubblicazione di un report in cui evidenzia come tale campagna prenda di mira, in particoalre, gli account di giocatori professionisti con l'obiettivo di vendere successivamente l'accesso a cifre anche di centinaia di migliaia di dollari.

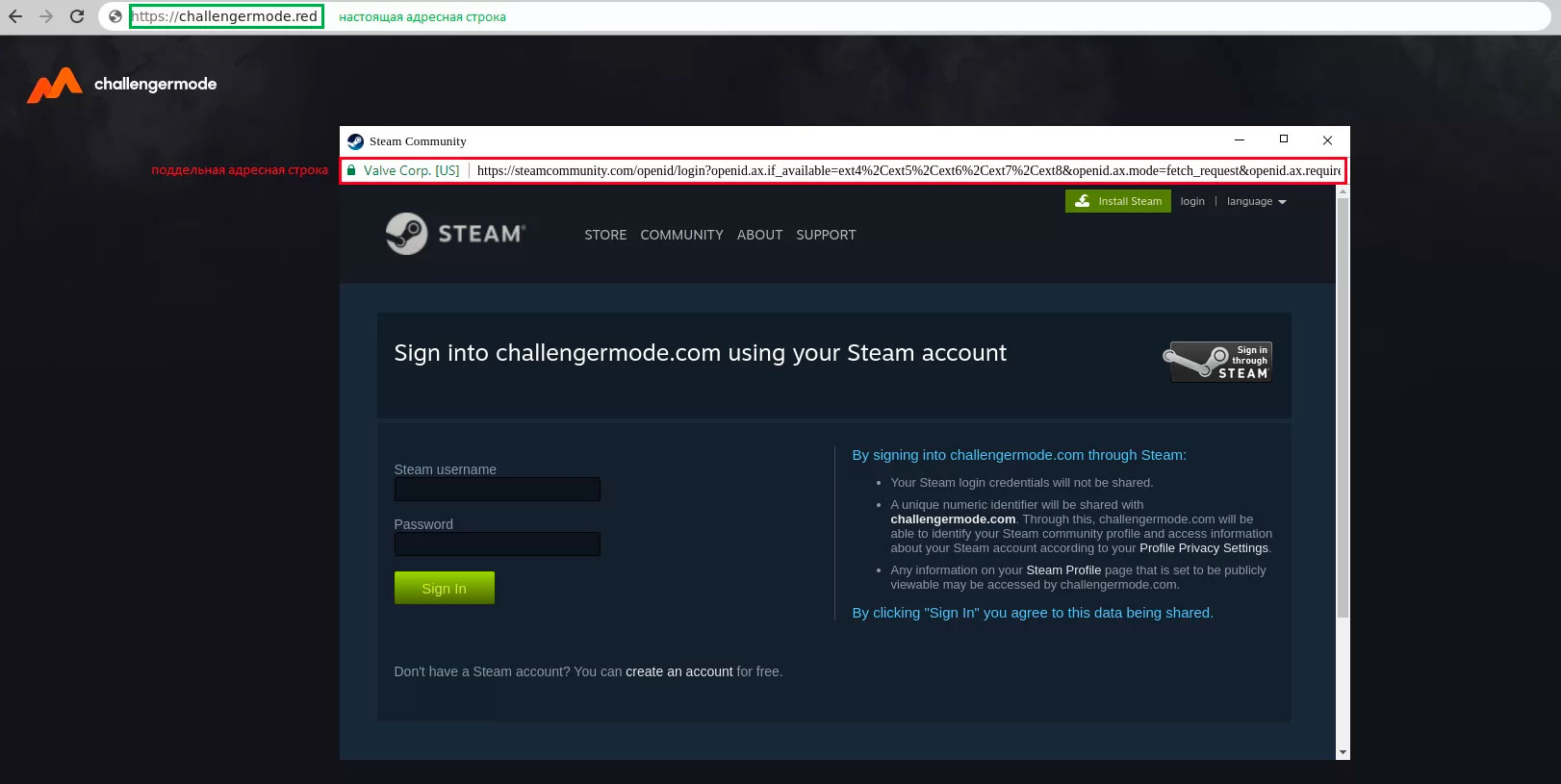

La tecnica Browser-in-the-Browser consiste nella creazione di finestre del browser false all'interno della finestra attiva, per ingannare l'utente portandolo a credere di avere a che fare con una pagina di pop-up di accesso ad un servizio.

Una pagina web fasulla renderizzata con la tecnica Browser-in-the-Browser

Le vittime vengono contattate tramite messaggi diretti su Steam, con l'invito di entrare a far parte di una squadra per i tornei di titoli blasonati come League of Legends, CounterStrike, Dota 2 o PUBG. All'interno di questi messaggi vengono condivisi dei collegamenti che portano la vittima ad un sito di phishing che mostra quella che sembra essere una realtà dedita alla sponsorizzazione e all'organizzazione di competizioni eSport.

Per prendere parte ad una squadra e partecipare ad una competizione i visitatori dovranno accedere tramite il proprio account Steam: è in questa fase che si consuma l'inganno. La finestra della pagina di accesso non è una finestra reale del browser sovrapposta al sito web, ma una falsa finestra creata all'interno della pagine corrente che rende molto difficile accorgersi che c'è qualcosa che non va.

A questo punto, una volta che la vittima ha inserito le proprie credenziali, appare una nuova finestra che richiede il codice per l'autenticazione a due fattori. Se questa seconda richiesta non va a buon fine, viene visualizzato un messaggio di errore. Al contrario, se l'autenticazione ha esito positivo, la vittima viene portata ad un URL specificato dal server command&control: si tratta di norma di un indirizzo del tutto legittimo allo scopo di minimizzare la possibilità che il malcapitato possa accorgersi della compromissione.

Quando ciò accade, le credenziali di accesso all'account sono già in possesso degli attori di minaccia, che solitamente cercano di prendere controllo il prima possibile dell'account modificando password ed indirizzi e-mail, così da rendere più difficile il recupero dell'account al legittimo proprietario.

E' bene osservare che nei casi di phishing Browser-in-the-Browser l'URL che viene mostrato nella finestra dove si consuma effettivamente l'attacco di phishing è quello legittimo poiché non si tratta di una finestra del browser ma di un rendering in cui gli attori di minaccia possono visualizzare ciò che vogliono. Quindi non solo l'URL, ma anche il lucchetto SSL inducendo così la vittima a credere di operare su un sito legittimo e sicuro.

Esiste un metodo semplice per mettersi al riparo da questa tecnica: essa richiede infatti JavaScript, e impostando nelle preferenze del browser il blocco degli script JS sarebbe possibile impedire la visualizzazione della finestra contraffatta. Tuttavia, però, questa pratica è sconosciuta o semplicemente non messa in atto dalla maggior parte degli utenti perché ha come rovescio della medaglia quello di rendere difficoltosa la navigazione su moltissimi siti web legittimi e popolari.

A questo punto è possibile prestare attenzione ad alcuni elementi per cercare di non cadere nel tranello: anzitutto osservare se la nuova finestra ha una corrispondenza nella taskbar e in secondo luogo provare a muovere la finestra al di fuori dei confini della finestra originale del browser. Anche il tentativo di minimizzare la finestra avrà come effetto, se finta, di chiuderla completamente. Più in generale: dovrebbe suonare un campanello d'allarme nel momento in cui ogni "tradizionale" interazione con la finestra porta ad un esito diverso da quanto normalmente atteso.

In ogni caso rimane valido il consueto suggerimento: prestare estrema attenzione ai messaggi diretti ricevuti su qualsiasi piattaforma di messaggistica, soprattutto se includono link a siti web.

Recensione CMF by Nothing Phone 2 Pro: economico sì ma con stile. Best buy!

Recensione CMF by Nothing Phone 2 Pro: economico sì ma con stile. Best buy! Sony ULT Field 5: potenza, portabilità e semplicità per animare qualsiasi festa

Sony ULT Field 5: potenza, portabilità e semplicità per animare qualsiasi festa Lenovo ThinkPad X9-14 Aura Edition: leggero e sottile per i professionisti

Lenovo ThinkPad X9-14 Aura Edition: leggero e sottile per i professionisti Motorola all'attacco: edge 50 fusion e edge 50 neo 12GB/512GB a pochissimo, g35 5G 115€, g85 5G 12GB/256GB a 185€

Motorola all'attacco: edge 50 fusion e edge 50 neo 12GB/512GB a pochissimo, g35 5G 115€, g85 5G 12GB/256GB a 185€ Un razzo ULA Atlas V ha lanciato 27 satelliti della costellazione Project Kuiper di Amazon, concorrente di Starlink

Un razzo ULA Atlas V ha lanciato 27 satelliti della costellazione Project Kuiper di Amazon, concorrente di Starlink Uno strumento italiano sarà a bordo della missione lunare cinese Chang'e-8

Uno strumento italiano sarà a bordo della missione lunare cinese Chang'e-8 Intel Core i9-14900KS: oltre il direct die, adesso è direttamente l'IHS a diventare un waterblock

Intel Core i9-14900KS: oltre il direct die, adesso è direttamente l'IHS a diventare un waterblock IBM investe 150 miliardi di dollari per produrre negli USA

IBM investe 150 miliardi di dollari per produrre negli USA Utilizzo di Internet in Italia nel 2024: aumentano gli utenti e gli acquisti online, cambiano le interazioni con la PA

Utilizzo di Internet in Italia nel 2024: aumentano gli utenti e gli acquisti online, cambiano le interazioni con la PA NVIDIA GeForce RTX 5000: le memorie di SK Hynix ottengono fino al 7% in più di prestazioni in overclock

NVIDIA GeForce RTX 5000: le memorie di SK Hynix ottengono fino al 7% in più di prestazioni in overclock CMF Phone 2 Pro: la nuova sfida di Nothing nel segmento mid-range

CMF Phone 2 Pro: la nuova sfida di Nothing nel segmento mid-range OPPO e Davide Vavalà: il Butterfly Design vola a Milano con la Reno13 Series

OPPO e Davide Vavalà: il Butterfly Design vola a Milano con la Reno13 Series Nuovissimo CMF Phone 2 Pro subito in promozione su Amazon con CMF Buds 2 in omaggio

Nuovissimo CMF Phone 2 Pro subito in promozione su Amazon con CMF Buds 2 in omaggio Gigabyte: non ci sarà alcun richiamo per le schede video che perdono gel termico

Gigabyte: non ci sarà alcun richiamo per le schede video che perdono gel termico Il ritorno di 4chan: dopo due settimane di blackout il sito è di nuovo online

Il ritorno di 4chan: dopo due settimane di blackout il sito è di nuovo online roborock Q5 Max+: il nuovo robot tuttofare va al prezzo minimo storico di 299€

roborock Q5 Max+: il nuovo robot tuttofare va al prezzo minimo storico di 299€ Record di velocità di monopattini in Svizzera: 113 e 126 km/h, ma erano entrambi in strade urbane

Record di velocità di monopattini in Svizzera: 113 e 126 km/h, ma erano entrambi in strade urbane

3 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoestensioni come NoScript se usate con logica servono proprio a fare questo e a non aver problemi di navigazione, ovvio ci si deve sbattere a configurarla

Con firefox?

Edit: senza usare estensioni.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".