Allarme sicurezza: credenziali AWS e Azure non protette all'interno di app scaricate da milioni di utenti

I ricercatori di sicurezza Symantec hanno scoperto una falla grave a carico di numerose app Android e iOS che contengono credenziali di accesso non crittografate a servizi cloud

di Andrea Bai pubblicata il 23 Ottobre 2024, alle 11:01 nel canale SicurezzaSymantecAndroidiOS

Una recente analisi condotta da Symantec ha fatto luce su una preoccupante vulnerabilità di sicurezza che interessa numerose applicazioni mobili popolari sia su iOS che Android: esse contengono infatti nel loro codice sorgente credenziali non crittografate per l'accesso a servizi cloud come Amazon Web Services e Microsoft Azure Blob Storage.

La gravità della situazione è evidenziata dai numeri: i ricercatori hanno identificato oltre 1.800 applicazioni contenenti credenziali AWS, con il 77% di queste che presenta token di accesso ancora validi all'interno del codice.

"Chiunque abbia accesso al codice binario o sorgente dell'app potrebbe potenzialmente estrarre queste credenziali e utilizzarle in modo improprio", avvertono i ricercatori di Symantec. "Modo improprio" che può voler dire manipolazione non autorizzata dei dati e furto di informazioni sensibili contenute nei bucket di archiviazione e nei database.

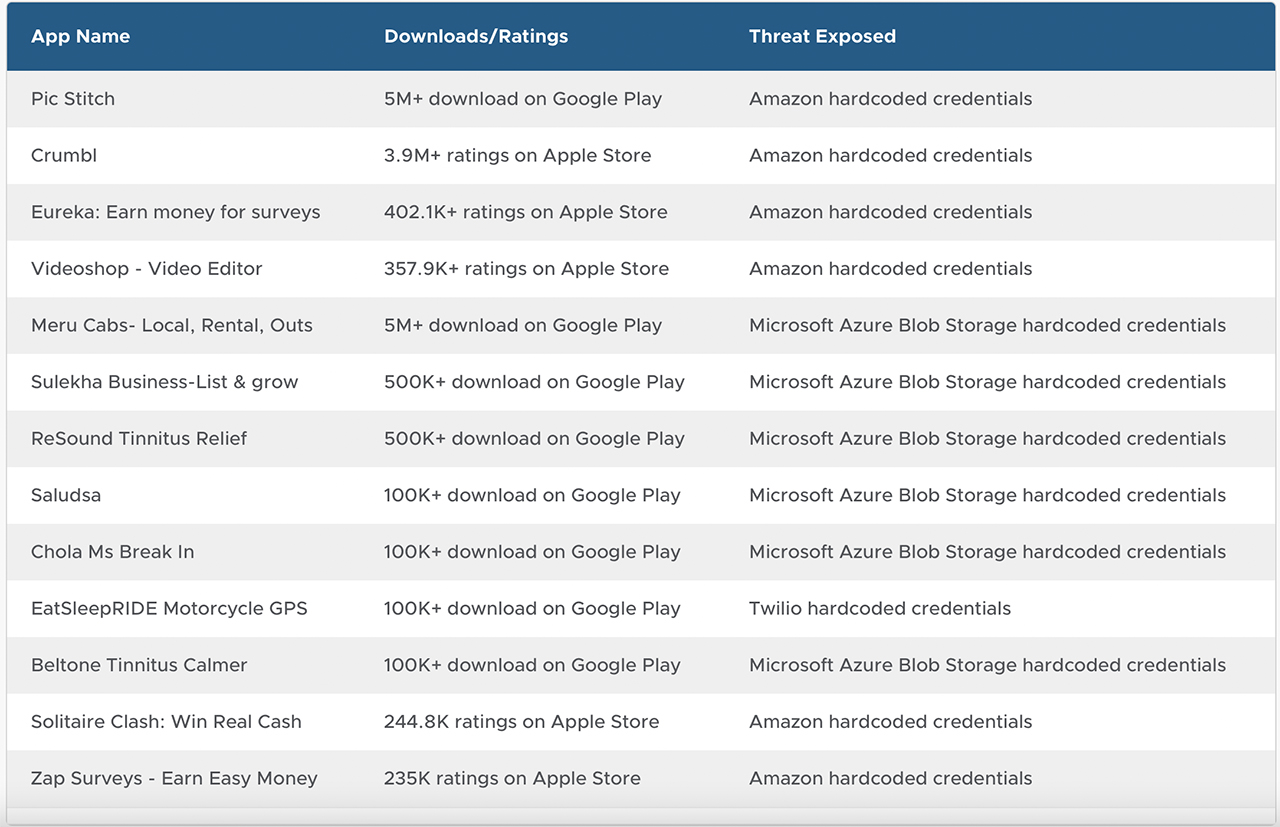

L'elenco delle app individuato da Symantec - Fonte: Symantec

È importante precisare che la semplice presenza di queste app sul proprio dispositivo non implica automaticamente un furto di dati personali, ma rappresenta una vulnerabilità che potrebbe essere sfruttata da malintenzionati se non corretta tempestivamente dagli sviluppatori.

I ricercatori hanno delineato una serie di best practice che

gli sviluppatori dovrebbero adottare. Tra queste, l'implementazione di

variabili di ambiente per la gestione delle credenziali, l'utilizzo di

strumenti dedicati come AWS Secrets Manager o Azure Key Vault, e

l'adozione di robusti protocolli di crittografia. Viene inoltre

raccomandata l'integrazione di processi di scansione automatizzata della

sicurezza nelle prime fasi dello sviluppo, accompagnata da revisioni e

verifiche regolari del codice per identificare tempestivamente eventuali

vulnerabilità.

MSI BE6500: nuova chiavetta USB per abilitare il supporto al WiFi 7 su qualsiasi PC

MSI BE6500: nuova chiavetta USB per abilitare il supporto al WiFi 7 su qualsiasi PC Recensione CMF by Nothing Phone 2 Pro: economico sì ma con stile. Best buy!

Recensione CMF by Nothing Phone 2 Pro: economico sì ma con stile. Best buy! Sony ULT Field 5: potenza, portabilità e semplicità per animare qualsiasi festa

Sony ULT Field 5: potenza, portabilità e semplicità per animare qualsiasi festa Scythe chiude la divisione europea a causa di difficoltà finanziarie

Scythe chiude la divisione europea a causa di difficoltà finanziarie Processi produttivi e packaging, le ultime novità di Intel Foundry

Processi produttivi e packaging, le ultime novità di Intel Foundry Firefly Aerospace: il razzo spaziale Alpha della missione Message In A Booster non ha raggiunto l'orbita

Firefly Aerospace: il razzo spaziale Alpha della missione Message In A Booster non ha raggiunto l'orbita Arianespace ha lanciato il satellite europeo ESA Biomass con un razzo spaziale Vega-C

Arianespace ha lanciato il satellite europeo ESA Biomass con un razzo spaziale Vega-C La Cina ha lanciato per la terza volta i satelliti Guowang per la costellazione concorrente di Starlink

La Cina ha lanciato per la terza volta i satelliti Guowang per la costellazione concorrente di Starlink Ewiva: dal 1° al 31 maggio sconto del 30% sulla ricarica ultra-veloce per chi sceglie di pagare via contactless

Ewiva: dal 1° al 31 maggio sconto del 30% sulla ricarica ultra-veloce per chi sceglie di pagare via contactless Nissan N7 EV: berlina, completamente elettrica e con un prezzo inferiore a 15.000 euro

Nissan N7 EV: berlina, completamente elettrica e con un prezzo inferiore a 15.000 euro BYD Shenzen: la nave per il trasporto auto più grande al mondo è partita per il Brasile

BYD Shenzen: la nave per il trasporto auto più grande al mondo è partita per il Brasile Il Prime Day 2025 è ufficiale! Ecco cosa aspettarsi dall'evento Amazon

Il Prime Day 2025 è ufficiale! Ecco cosa aspettarsi dall'evento Amazon Panasonic RB-F10: auricolari open-ear per l'ufficio e la vita all'aria aperta

Panasonic RB-F10: auricolari open-ear per l'ufficio e la vita all'aria aperta Microsoft e OpenAI, l'alleanza mostra le prime crepe: divergenze e tensioni sul futuro dell'IA

Microsoft e OpenAI, l'alleanza mostra le prime crepe: divergenze e tensioni sul futuro dell'IA  Mercato smartphone in Cina: Xiaomi e HUAWEI dominano la scena. Ecco la classifica

Mercato smartphone in Cina: Xiaomi e HUAWEI dominano la scena. Ecco la classifica Taiwan risponde (timidamente) agli USA: i processi produttivi più avanzati rimarranno interni?

Taiwan risponde (timidamente) agli USA: i processi produttivi più avanzati rimarranno interni? Vertiv contribuisce alla realizzazione di Colosseum, il supercomputer di iGenius basato su tecnologia NVIDIA

Vertiv contribuisce alla realizzazione di Colosseum, il supercomputer di iGenius basato su tecnologia NVIDIA

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".