Hardware » Sicurezza

Eset: è iniziata una nuova era per la cyber security. Prepariamoci alla guerra fra stati

La Global Press Conference di Eset, che si è tenuta a Bratislava a metà ottobre, è stata l’occasione per un aggiornamento sulle minacce informatiche più significative e per conoscere uno dei fondatori dell’azienda. Per Miroslav Trnka è iniziata una nuova era della Cyber Security, con gli stati che usano le “armi” informatiche per vere e proprie azioni di guerra

Gli ultimi articoli della categoria

tutti gli articoli »

-

28 APR

FBI, 10 milioni di dollari per chi fornirà informazioni su Salt Typhoon

L'FBI offre una ricompensa fino a 10 milioni di dollari per ottenere dettagli sui membri di Salt Typhoon, il gruppo di hacker legato alla Cina responsabile di gravi... -

28 APR

Una cattiva configurazione di Google Analytics ha esposto le informazioni sanitarie di 4,7 milioni di persone a Google Ads

Blue Shield of California ha comunicato a 4,7 milioni di iscritti un potenziale data breach: per quasi tre anni, dati sanitari protetti sono stati condivisi con... -

23 APR

Anthropic: tra un anno i dipendenti virtuali AI saranno realtà nelle aziende

Anthropic prevede che entro un anno i dipendenti virtuali alimentati da intelligenza artificiale inizieranno a operare nelle reti aziendali. Una rivoluzione che... -

22 APR

SuperCard X, il malware Android che sfrutta l’NFC per frodi contactless: come funziona la minaccia che colpisce l’Italia

SuperCard X è il nuovo malware-as-a-service che sfrutta l’NFC per rubare dati delle carte e consentire frodi contactless su POS e ATM, colpendo utenti Android tramite... -

18 APR

Whistleblower accusa il DOGE: sottrazione di dati sensibili e tentativi di accesso dall’estero ai sistemi dell'agenzia statunitense per i diritti dei lavoratori

Un informatico della National Labor Relations Board denuncia un grave caso di violazione della sicurezza: il team DOGE guidato da Elon Musk avrebbe avuto accesso... -

17 APR

Allarme truffe online basate sull'IA: Google ha bloccato 5 miliardi di inserzioni nel 2024

L'ultimo rapporto sulla sicurezza degli annunci di Google rivela un massiccio intervento contro le truffe basate sull'intelligenza artificiale. L'azienda ha sospeso... -

17 APR

La CVE è salva: prorogati i fondi per altri 11 mesi. E intanto nasce la CVE Foundation

Il governo USA ha prorogato di 11 mesi il finanziamento a MITRE per la gestione del programma CVE, scongiurando una temuta interruzione dei servizi critici per la... -

16 APR

CVE, lo standard globale per le vulnerabilità, resta senza fondi federali: il programma è a rischio

Il finanziamento statunitense al programma CVE si interrompe senza preavviso. L’iniziativa, da oltre vent’anni punto di riferimento per la gestione delle vulnerabilità... -

15 APR

Ransomware: è record di attacchi nei primi mesi del 2025, ma i guadagni sono in calo

Nel primo trimestre 2025 gli attacchi ransomware hanno raggiunto livelli mai visti, ma i guadagni dei gruppi criminali sono in forte calo: le vittime pagano meno... -

14 APR

Intelligenza artificiale e allucinazioni di programmazione: che cos'è lo slopsquatting e perché è pericoloso per la creazione di software

Un nuovo tipo di attacco alla supply chain, denominato "slopsquatting", sfrutta le allucinazioni delle IA generative per creare pacchetti software inesistenti e... -

13 APR

Violazione dei dati sull'app ATM: trafugate informazioni personali degli utenti

Un attacco informatico ha colpito l'app ATM (Azienda Trasporti Milanesi): trafugati dati anagrafici e di contatto degli utenti. Nessuna violazione per dati bancari... -

10 APR

EntrySign, anche le CPU Zen 5 colpite dalla vulnerabilità di sicurezza scoperta da Google

AMD ha aggiornato il bollettino di sicurezza legato alla falla EntrySign scoperta da Google per aggiungere alla lista di CPU colpite anche le proposte di ultima... -

09 APR

Vulnerabilità su WhatsApp per Windows: come un file dannoso può compromettere il tuo PC

Meta ha rilasciato un importante aggiornamento di sicurezza per WhatsApp su Windows dopo la scoperta di una grave vulnerabilità che permette l'esecuzione di codice... -

08 APR

Signalgate: la Casa Bianca prova a dare la colpa a Siri

Il numero del giornalista Jeffrey Goldberg sarebbe stato salvato sotto il contatto di un portavoce dell'amministrazione Trump a causa di un automatismo dell'assistente... -

04 APR

VPN gratuite con legami con l'esercito cinese superano il milione di download: sotto accusa Apple e Google

Almeno 20 app VPN tra le più scaricate su App Store e Google Play risultano riconducibili a società cinesi, cinque delle quali collegate a Qihoo 360, gruppo sanzionato... -

03 APR

Ecco Lucid, la piattaforma basata su iPhone che manda 100 mila messaggi di scam al giorno. Anche in Italia

Una rete criminale ha sviluppato un sistema avanzato di phishing che aggira i tradizionali filtri antispam sfruttando iMessage e RCS. Con 129 istanze attive e oltre... -

01 APR

1,5 milioni di foto private di app di dating lasciate senza protezione accessibili a chiunque

Le immagini, molte delle quali esplicite, provenienti da app per incontri LGBTQ+ e BDSM, sono state archiviate senza protezione da password. L'incidente ha messo... -

31 MAR

OpenAI quintuplica le ricompense per chi trova falle critiche: fino a 100.000 dollari ai ricercatori

OpenAI ha portato il premio del programma bug bounty fino a 100.000 dollari. L'azienda ha annunciato anche bonus promozionali per vulnerabilità specifiche, dimostrando...

SuperCard X, il malware Android che sfrutta l’NFC per frodi contactless: come funziona la minaccia che colpisce l’ItaliaSuperCard X è il nuovo malware-as-a-service che sfrutta l’NFC per rubare dati delle carte e consentire frodi contactless su POS e ATM, colpendo utenti Android tramite sofisticate tecniche di ingegneria...

SuperCard X, il malware Android che sfrutta l’NFC per frodi contactless: come funziona la minaccia che colpisce l’ItaliaSuperCard X è il nuovo malware-as-a-service che sfrutta l’NFC per rubare dati delle carte e consentire frodi contactless su POS e ATM, colpendo utenti Android tramite sofisticate tecniche di ingegneria... Anthropic: tra un anno i dipendenti virtuali AI saranno realtà nelle aziendeAnthropic prevede che entro un anno i dipendenti virtuali alimentati da intelligenza artificiale inizieranno a operare nelle reti aziendali. Una rivoluzione che impone alle imprese di ripensare radicalmente...

Anthropic: tra un anno i dipendenti virtuali AI saranno realtà nelle aziendeAnthropic prevede che entro un anno i dipendenti virtuali alimentati da intelligenza artificiale inizieranno a operare nelle reti aziendali. Una rivoluzione che impone alle imprese di ripensare radicalmente... Scoperti comandi nascosti nel chip ESP32: a rischio la sicurezza di miliardi di dispositivi IoT, ma il produttore rassicuraRicercatori spagnoli hanno scoperto 29 comandi nascosti nel firmware del chip ESP32, utilizzato in oltre un miliardo di dispositivi IoT. Il produttore del chip afferma che si tratta di funzionalità di...

Scoperti comandi nascosti nel chip ESP32: a rischio la sicurezza di miliardi di dispositivi IoT, ma il produttore rassicuraRicercatori spagnoli hanno scoperto 29 comandi nascosti nel firmware del chip ESP32, utilizzato in oltre un miliardo di dispositivi IoT. Il produttore del chip afferma che si tratta di funzionalità di... Intelligenza artificiale e allucinazioni di programmazione: che cos'è lo slopsquatting e perché è pericoloso per la creazione di softwareUn nuovo tipo di attacco alla supply chain, denominato "slopsquatting", sfrutta le allucinazioni delle IA generative per creare pacchetti software inesistenti e potenzialmente dannosi. La ripetibilità...

Intelligenza artificiale e allucinazioni di programmazione: che cos'è lo slopsquatting e perché è pericoloso per la creazione di softwareUn nuovo tipo di attacco alla supply chain, denominato "slopsquatting", sfrutta le allucinazioni delle IA generative per creare pacchetti software inesistenti e potenzialmente dannosi. La ripetibilità... Una cattiva configurazione di Google Analytics ha esposto le informazioni sanitarie di 4,7 milioni di persone a Google AdsBlue Shield of California ha comunicato a 4,7 milioni di iscritti un potenziale data breach: per quasi tre anni, dati sanitari protetti sono stati condivisi con Google Ads tramite una configurazione errata...

Una cattiva configurazione di Google Analytics ha esposto le informazioni sanitarie di 4,7 milioni di persone a Google AdsBlue Shield of California ha comunicato a 4,7 milioni di iscritti un potenziale data breach: per quasi tre anni, dati sanitari protetti sono stati condivisi con Google Ads tramite una configurazione errata... FBI, 10 milioni di dollari per chi fornirà informazioni su Salt TyphoonL'FBI offre una ricompensa fino a 10 milioni di dollari per ottenere dettagli sui membri di Salt Typhoon, il gruppo di hacker legato alla Cina responsabile di gravi attacchi a società di telecomunicazioni...

FBI, 10 milioni di dollari per chi fornirà informazioni su Salt TyphoonL'FBI offre una ricompensa fino a 10 milioni di dollari per ottenere dettagli sui membri di Salt Typhoon, il gruppo di hacker legato alla Cina responsabile di gravi attacchi a società di telecomunicazioni... Whistleblower accusa il DOGE: sottrazione di dati sensibili e tentativi di accesso dall’estero ai sistemi dell'agenzia statunitense per i diritti dei lavoratoriUn informatico della National Labor Relations Board denuncia un grave caso di violazione della sicurezza: il team DOGE guidato da Elon Musk avrebbe avuto accesso a dati sensibili, con conseguente esfiltrazione...

Whistleblower accusa il DOGE: sottrazione di dati sensibili e tentativi di accesso dall’estero ai sistemi dell'agenzia statunitense per i diritti dei lavoratoriUn informatico della National Labor Relations Board denuncia un grave caso di violazione della sicurezza: il team DOGE guidato da Elon Musk avrebbe avuto accesso a dati sensibili, con conseguente esfiltrazione...

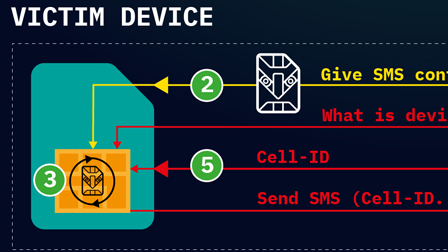

SIMjacker, ecco cosa ci insegna l'ultima grave falla dei dispositivi mobile

SIMjacker, ecco cosa ci insegna l'ultima grave falla dei dispositivi mobile Acronis True Image 2020 automatizza il backup personale (anche nel cloud). La recensione

Acronis True Image 2020 automatizza il backup personale (anche nel cloud). La recensione Carbon Black: 'No alert, no problem' non basta più, per difendersi bisogna essere proattivi

Carbon Black: 'No alert, no problem' non basta più, per difendersi bisogna essere proattivi